Após quase três meses de ausência, devido à demanda crescente de trabalho na Polícia Técnica da Bahia, estou de volta com alguns novos posts e idéias.

Procedimentos para a Computação Forense – Parte III

O SWGDE recomenda que os equipamentos utilizados devem ser monitorados e documentados para garantir que o desempenho seja assegurado e que a documentação técnica deverá estar sempre disponível e acessível ao perito. Estamos nos referindo aos equipamentos e os softwares para realização das imagens e análises forenses. Também recomenda que os softwares de imagem e análise sejam validados/homologados de acordo com Recommended Guideline for Validation Testing. Na prática o que se deseja é que os softwares sejam reconhecidamente adequados para o uso e que o equipamento não ofereça possibilidades de incompatibilidade de com os seus componentes.

Seguindo estas recomendações, a estabilidade do ambiente operacional será alcançada com a manutenção dos softwares instalados na estação pericial, evitando aplicativos e utilitários que possam provocar conflitos. Devo lembrar que a estabilidade e performance do equipamento são melhores e maiores, quando temos o mínimo necessário para o seu funcionamento.

Duplicação Pericial – Parte II – Bloqueio de escrita através do Linux e do Windows

Os sistemas operacionais Linux e Windows possuem recursos próprios de bloqueio de escrita. O Linux é mais flexível, pois permite a montagem de dispositivos de mídia em modo somente leitura. Para isso é preciso utilizar uma distribuição em que o SO esteja com o automount desativado, de forma que a montagem seja realizada somente de forma manual. Assim um dispositivo em /dev/hda3, será montado em /mnt/readonly, com as seguintes linha de comando:

# mount -o ro /dev/hda3 /mnt/readonly ou # mount -r /dev/hda3 /mnt/readonly

No ambiente Windows o processo não é tão simples. Troy Larson, Senior Forensic Investigator do Microsoft’s IT Security Group, criou o Windows Forensic Environment, uma mídia de inicialização construída a partir do Windows 7, que permite anexar dispositivos de mídia protegidos de escrita. Caso queira conhecer o WinFE com mais detalhes recomendo o blog Windows Forensic Environment que contém bastante material a respeito.

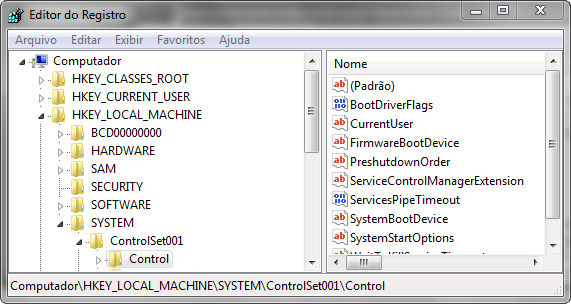

O Microsoft Windows permite o bloqueio de escrita em dispositivos de mídia anexados ao SO através de portas USB. Isto pode ser realizado através do registro, conforme vemos a seguir.

Na chave HKLMSYSTEMCurrentControlSetControlStorageDevicePolicies verifique a existência do valor “WriteProtect“. Em caso positivo, edite o valor e coloque “0” (zero) nos dados do valor. Caso o valor não exista, crie um valor DWORD com o nome “WriteProtect” e com o dado do valor “1” (um) para efetuar o bloqueio. Assim se “WriteProtect” tem o dado do valor igual a “0” as portas USB estarão desbloqueadas e se o dado do valor for igual a “1” as portas USB estarão bloquedas.

Observação Importante. O dispositivo só deverá ser conectados às portas USB após o bloqueio das portas. Se for necessário desbloqueá-las para escrita em algum dispositivo, realize o desbloqueio e conecte o dispositivo desejado. Após o desbloqueio, dispositivos que estavam conectados no modo bloqueado, permanecem bloqueados até que sejam removidos e reconectados.

Abaixo o link para download de um pequeno utilitário para bloqueio de escrita em portas USB, criado através AutoPlay Media Studio 8, para uso livre e gratuito. O utilitário permite bloquear ou liberar as portas, informa o status corrente e avisa se não existe o valor “WriteProtect” oferecendo a opção de criá-lo.

Hash MD5 – [71998EBCBE02E482EA7FD993A27B2F9A]

Registro do Windows – Parte I – Introdução

O Registro é um banco de dados que contém todas as configurações de hardware, software, drivers de forma hierárquica, necessárias ao funcionamento do sistema operacional e dos aplicativos instalados, presente nos sistemas operacionais Microsoft Windows posteriores à versão 3.11. Nesta versão os arquivos de configuração eram arquivos de extensão INI situados em diversos diretórios do sistema, tornando a administração complexa.

O registro ainda guarda informações acerca de ações realizadas, arquivos recentemente abertos, dispositivos de hardware removível,etc. O registro pode ainda conter dados ocultos, propositalmente escondidos, úteis para uma investigação ou perícia. A estrutura do registro é dividida em cinco ou seis chaves, dependendo da versão do sistema operacional. As chaves são as unidades básicas de informação e se distribuem de forma hierárquica na árvore do registro. Assim temos que as chaves de primeiro nível são indicativas das classes de informação e as chaves abaixo destas apontam para itens mais específicos. As chaves são identificadas inicialmente pelas letras HKEY (H de handle e KEY de chave) seguidas da classe de identificação, conforme vemos a seguir:

Nome das chaves (Abreviatura)

HKEY_CLASSES_ROOT (HKCR) – Contém informações relativas à associação de arquivos aos respectivos softwares criadores, editores ou visualizadores.

HKEY_CURRENT_USER (HKCU) – Contém informações relativas ao perfil do usuário ativo.

HKEY_LOCAL_MACHINE (HKLM) – Contém informações relativas ao hardware e software instalados no equipamento, assim como das configurações do Windows.

HKEY_USERS (HKU) – Contém informações relativas a todos os usuários do equipamento e suas configurações pessoais. A Chave HKEY_CURRENT_USER possui um apontador para o usuário corrente listado na HKEY_USERS. O usuário é identificado na chave pelo SID (security Indentifier).

HKEY_CURRENT_CONFIG (HKCC) –Contém informações relativas ao perfil de hardware do equipamento, se estiver sendo utilizado esse recurso, caso contrário, a chave conterá as informações-padrão do Windows.

HKEY_DYN_DATA (HKDD) – Contém informações dinâmicas da sessão, como driver de dispositivo virtual (VxD), configurações de plug and play, etc., encontrada apenas nos Windows 9X.

Apesar de aparentar ser constituído por um único arquivo, o Windows armazena as informações do registro em arquivos binários denominados de Hives. HKLM e HKU possuem hives em arquivos individuais, HKCR e HKCC são links simbólicos para subchaves em HKLM e HKCU é um link simbólico para a chave primária correspondente em HKU.

No próximo post discutiremos a caracterização do sistema através do registro.

Utilizando o LiveView

O Live View é uma ferramenta forense baseada em Java, de grande utilidade para o perito, que permite criar uma máquina virtual VMWare a partir de imagens RAW de discos (como as realizadas com o “dd“), de discos físicos protegido por bloqueadores de escrita, ou ainda de imagens do Encase ou FTK, montadas como discos emulados, pelos próprios. Está atualmente na versão 0.7b e suporta imagens de discos com sistemas operacionais Windows Vista, 2008, XP, 2003, 2000, NT, Me, 98 e 95, além do Linux (limitado), FreeBSD e OSX. O Live View mantém a imagem forense intocada, destinando as alterações para arquivos situados fora da imagem.

O Live View é uma ferramenta forense baseada em Java, de grande utilidade para o perito, que permite criar uma máquina virtual VMWare a partir de imagens RAW de discos (como as realizadas com o “dd“), de discos físicos protegido por bloqueadores de escrita, ou ainda de imagens do Encase ou FTK, montadas como discos emulados, pelos próprios. Está atualmente na versão 0.7b e suporta imagens de discos com sistemas operacionais Windows Vista, 2008, XP, 2003, 2000, NT, Me, 98 e 95, além do Linux (limitado), FreeBSD e OSX. O Live View mantém a imagem forense intocada, destinando as alterações para arquivos situados fora da imagem.

Este pequeno artigo tem como propósito apresentar os pré-requisitos e mostrar a instalação, configuração e operação do Live View.

Pré-requisitos:

Para a instalação do Live View é necessário alguns itens:

- VMware Disk Mount Utility que é parte do VMware Virtual Disk Development Kit, disponível gratuitamente aqui;

- VMware Server 1.x Full Install disponível gratuitamente aqui;

- Java Runtime Environment disponível gratuitamente aqui;

- Live View disponível gratuitamente aqui;

- Uma estação Microsoft Windows 7, Vista, 2008, 2003, XP, 2000 (Este infelizmente não é gratuito);

Inicialmente instalemos o Java Runtime Environment, VMware Virtual Disk Development Kit e o VMware Server 1.x. Finalizado instalamos o Live View.

Carregando o Live View

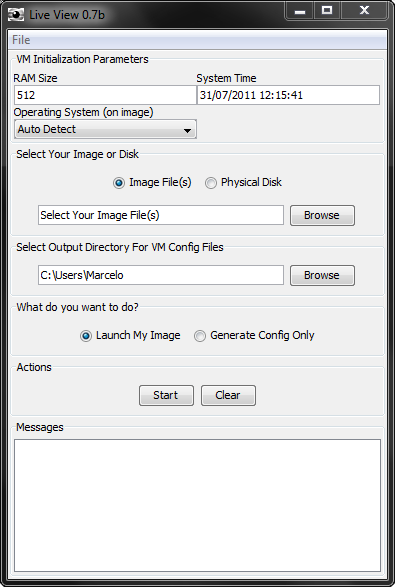

A abrir o Live View teremos a seguinte interface:

Nesta interface temos seis seções distintas empregadas na configuração e carga da máquina virtual desejada.

VM Initialization Parameters – Esta seção permite o usuário determinar a quantidade de memória a ser utilizada (RAM Size), a data e hora a ser apresentada no sistema que será carregado e o sistema operacional presente no arquivo de imagem.

Dica: Para saber qual a versão do Windows instalado na imagem, extraia o arquivo da hive software presente na pasta C:\Windows\system32\config e através de um visualizador de registro como o Mitec Windows Registry Recovery e busque o conteúdo da chave MicrosoftWindows NTCurrentVersion, onde o valor ProductName indicará o nome e o valor CurrentVersion indicará a versão do SO.

Select Your Image or Disk – Permite optar pelo local onde está instalado o sistema a ser carregado; Em um arquivo de imagem (Image File), em um disco físico bloqueado ou em uma imagem montada com o emulador (Physical Disk).

Select Output Directory For VM Config Files – Permite indicar onde serão gravados os arquivos de configuração da máquina virtual que será criada.

What do you want to do? – Esta quarta seção permite optar por carregar a imagem criada (Launch My Image) ou apenas criar os arquivos de configuração (Generate Config Only)

Actions – Escolha Iniciar a carga da máquina virtual (Start) ou limpar as configurações realizadas (Clear).

Messages – Local onde onde será mostrada o status da criação e carga dos arquivos de configuração da máquina virtual.

OBS.: Apesar de indicar na seção um a opção de auto detecção do sistema operacional, não deixe de selecionar o sistema operacional indicado. Caso o processo de geração dos arquivos de configuração e carga da máquina virtual apresente erro de “Parâmetro incorreto”, clique novamente sobre Start e clique sobre o botão Continue no pop-up que irá aparecer.