Dando continuidade ao assunto, vamos falar sobre a análise dos equipamentos infectados e abordar as possibilidades diversas.

Raramente saberemos como o malware chegou e se instalou no equipamento, visto que os caminhos são muitos e a vítima raramente se recorda como isso ocorreu. Ainda assim, se o arquivo for localizado, uma análise baseada em engenharia reversa pode nos dar boas pistas acerca do seu funcionamento e da sua autoria, mas não é uma tarefa das mais simples. O Ronaldo Pinheiro de Lima tem excelentes posts sobre o assunto e podem ser vistos aqui.

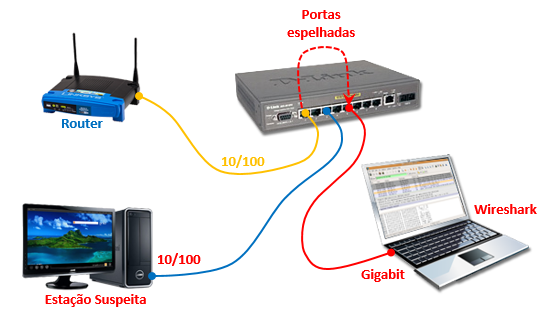

Uma alternativa é a interceptação dos dados trafegados a partir do equipamento infectado e isso pode ser obtido em um ambiente preparado para tal. São necessários para este laboratório uma conexão à internet, um roteador, um hub ou um switch com port mirroring e uma estação para efetuar a captura. Os detalhes da configuração do ambiente vemos a seguir:

- A conexão à internet não deve possuir limitações imposta por firewall ou pelo provedor;

- O roteador será utilizado para direcionar o tráfego para a rede desejada. A maioria dos roteadores ADSL estão prontos para esta tarefa;

- Um hub ou um switch que possua o recurso de port mirroring, fazendo com que a estação encarregada da captura dos dados receba o tráfego destinado ao computador infectado;

- Por fim a estação de captura. Vamos nos deter um pouco mais aqui, pois temos alguma opções que pode ser utilizadas, todas elas gratuitas, o que reduzirá bastante os custos envolvidos (Em se tratando de governo, quanto mais baixo for o custo, maior será a chance de efetivar o projeto).

- A primeira opção será utilizar uma máquina com sistema operacional Linux, que além de leve, é gratuito e eficiente para nossa tarefa. Certificar- se que o computador possui o Tcpdump instalado e atualizado ou instalar o Wireshark que também é gratuito e conta com uma prática interface gráfica para sua configuração e manuseio.

- A segunda opção é utilizar uma estação com o Microsoft Windows, que apesar de ser software comercial, pode ser aquele que você domina, lembrando que “ferramenta boa é aquela que você conhece e domina”. Nesta estação instale o Wireshark.

OBS.: O Wireshark é uma ferramenta espetacular e possui recursos incríveis tanto para captura quanto para análise de pacotes, entretanto seria interessante conhecê-lo mais a fundo. Uma boa dica é o livro “Practical Packet Analysis – Using Wireshark to Solve Real World Network Problems” da No Starch Press.

Utilizando o Tcpdump devemos ter as seguintes variáveis :

- Interface de rede que receberá o tráfego (Adaptador de rede onde está conectado à rede, que por ser cabeada, adotaremos eth0)

- IP do equipamento infectado (192.168.1.10)

# tcpdump -n -i eth0 host 192.168.1.10 -w /path/file.pcap

A opção -i permite indicar a interface a ser utilizada (eth0) e a opção -n desativa a resolução de nomes. “host 192.168.1.10″ indica que será capturado todo o tráfego destinado e recebido do endereço IP listado.

Com o Wireshark selecione a interface desejada e clique em “capture options”. Na janela que se abrirá coloque no “Capture filter” o valor “host 192.168.1.10”, que de forma análoga ao Tcpdump, só irá capturar o tráfego destinado e recebido do endereço IP escolhido.

Outra alternativa é montar esta estrutura em ambiente virtual, entretanto, como vimos no post anterior, alguns malwares detectam o ambiente virtual e permanecem inativos, impedindo o tráfego de dados gerado por estes.

A infraestrutura

Se a estação suspeita estiver disponível, duplique seu disco e instale a mídia de destino nela. Conecte-o em qualquer porta do switch que possa ser duplicada para outra ou em um hub. Conecte então a estação de captura na porta duplicada do switch ou do hub. Em outra porta livre, conecte o roteador que deverá estar configurado para direcionar todo o tráfego de entrada para a estação suspeita.

A imagem acima mostra a configuração indicada, onde o tráfego oriundo do roteador para a estação suspeita é também direcionado para a estação de captura. Após a captura dos pacotes a análise do tráfego nos dirá na maioria das vezes para onde o material capturado pelo malware está sendo enviado, se por e-mail, FTP, etc.

Até o próximo.