Como já falamos sobre bloqueio de escrita na duplicação pericial, abordaremos a realização de imagens de dispositivos de prova.

Atualmente contamos com uma quantidade cada vez maior de opções para a realização de imagem pericial ou (imagem forense). Essas opções começam com o dd, que é um programa presente no Unix e no Linux, que copia arquivos ou dispositivos de armazenamento de dados completos, convertendo-os para o formato RAW. O nome dd originou-se de “data/disk duplication” e é a ferramenta de duplicação padrão das distribuições Linux para uso forense, como a brasileira FDTK, Helix da e-fense, Caine, Deft, FCCU, BackTrack, entre tantas outras. O dd também pode ser utiilizado no Windows com o Cygwin.

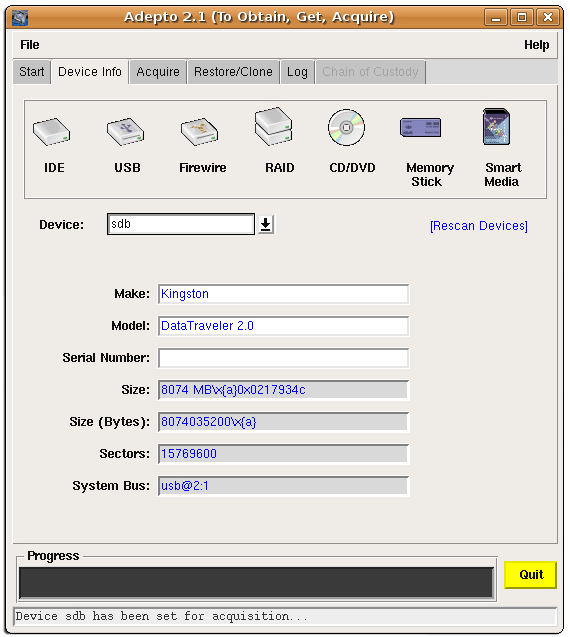

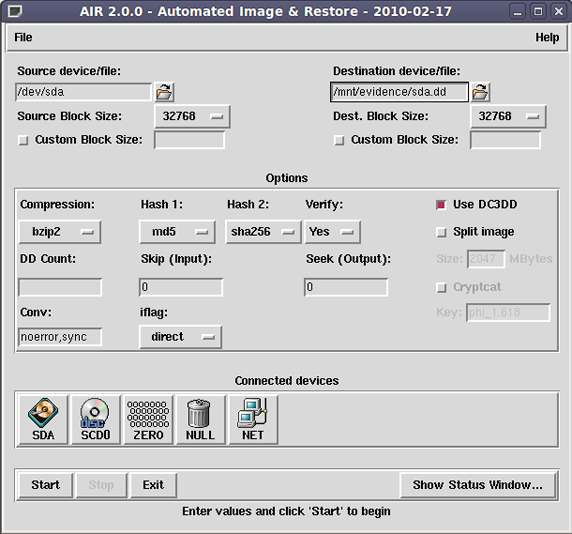

Existem algumas interfaces gráficas para o dd de forma a facilitar a tarefa de produzir imagens forenses, como o Adepto do Helix, AIR, DD-Gui, Gdiskdump, entre outras.

Figura 1: Adepto 2.1

Figura 2: Air 2.0

A Guidance Software quando lançou o Encase, criou um disco de boot baseado em MS-DOS com uma ferramenta para realização de imagens. O próprio Encase realiza imagens, preferencialmente conectadas através de um bloqueador de escritas. Mais recentemente lançou o Linen que é um disco de boot Linux com o utilitário para a realização de imagem de mídias.

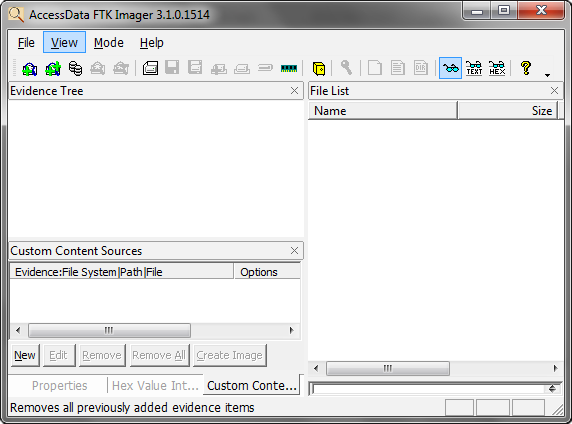

A AccessData disponibiliza gratuitamente o FTK Imager, atualmente na versão 3.1.0, que produz imagens forenses nos formatos E01, Raw(dd), Smart e AFF.

Figura 3: FTK Imager 3.0

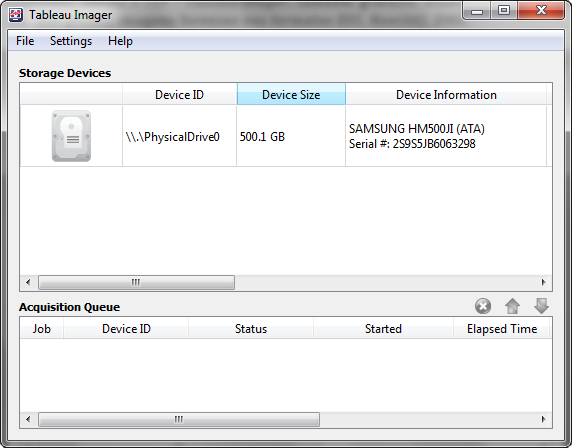

Recentemente a Tableau, fabricante de bloqueadores de escrita bastantes conhecidos, lançou o TIM – Tableau Imager, também gratuito, atualmente na versão 1.11, que produz imagens forenses nos formatos E01, Raw(dd), DMG.

Figura 4: Tableau Imager 1.11

Existem outros como o Digital Investigation Manager – Acquisition Module da italiana DFLabs, o Safeback da New Technologies Inc., etc.

Figura 5: DIM AM

Para conhecer os formatos de arquivos de imagens forenses vale a pena visitar a página da Forensicwiki.org.

Em breve publicarei um post onde analisaremos algumas destas ferramentas e sua performance.

A análise de mídias suspeitas exige a sua perfeita preservação, que consiste na utilização de recurso de bloqueio de escrita, para permitir o acesso à mídia sem risco de alteração de seu conteúdo. Este bloqueio pode ser realizado através de hardware ou de software, dependendo exclusivamente dos recursos disponíveis para o perito.

A análise de mídias suspeitas exige a sua perfeita preservação, que consiste na utilização de recurso de bloqueio de escrita, para permitir o acesso à mídia sem risco de alteração de seu conteúdo. Este bloqueio pode ser realizado através de hardware ou de software, dependendo exclusivamente dos recursos disponíveis para o perito.