Recentemente fiz uma perícia em um disco rígido buscando identificar acessos à mídia após a apreensão. Entre a apreensão e a perícia oficial, se detectou diversas inicializações do sistema, e para complicar um pouco mais a situação, a máquina perdeu sua configuração do BIOS por problemas na bateria da placa-mãe. Durante a análise fiz um exame no log de eventos e classifiquei os registros por data/hora, onde me deparei com alguns registros contendo dados inconsistente com o caso, como logon sem o respectivo logoff e vice versa, em circunstâncias que haveria aquele tipo de comportamento. A análise individual dos registros mostrava nos detalhes, um campo denominado EventRecordID, onde fica registrada a sequência de gravação do registro de cada evento, não visível ao snap-in Event Viewer do Microsoft Windows.

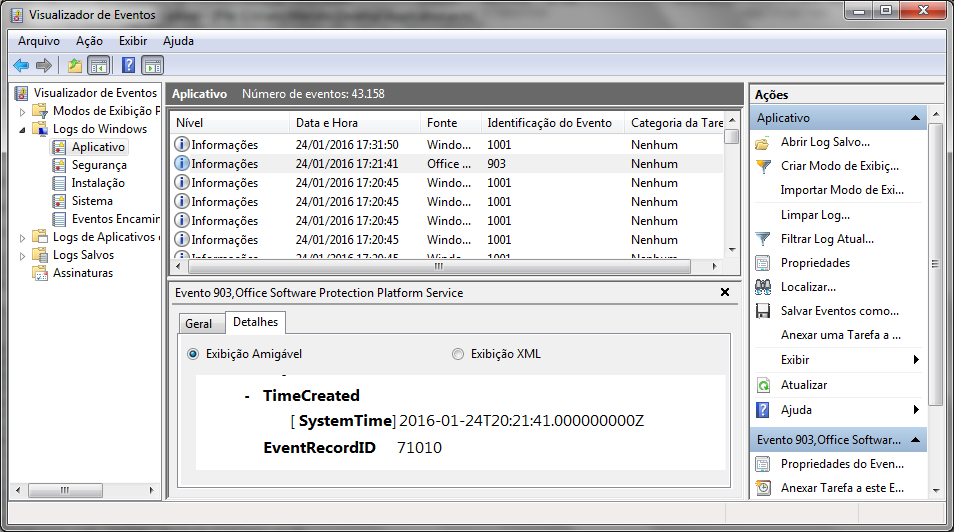

E sua configuração padrão, o snap-in do Windows apresenta as colunas “Nível”, “Data/Hora”, “Fonte”, “Identificação do Evento” e “Categoria da Tarefa”, mas existem ainda outras quinze colunas configuráveis, mas nenhuma delas permite visualizar a sequência de registros na ordem em que foram gerados.

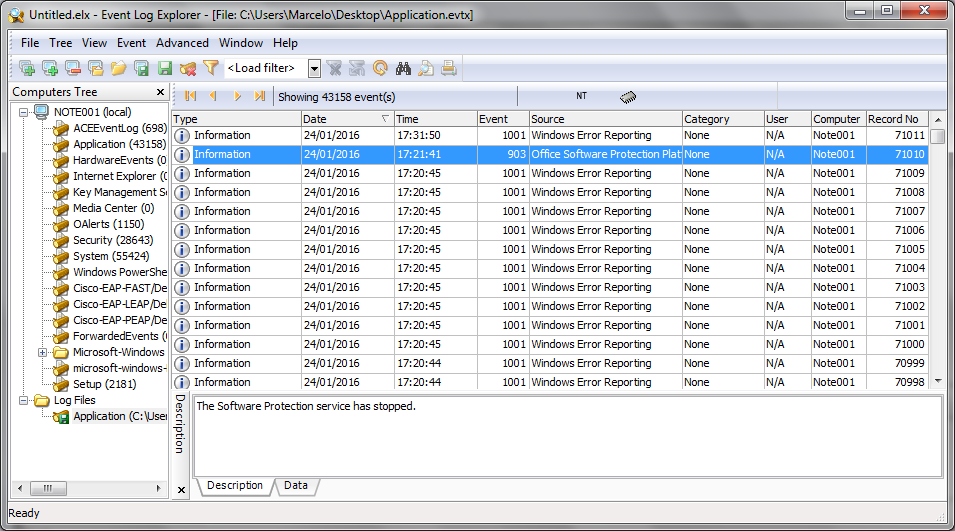

Utilizando uma ferramenta externa, o Event Log Explorer da FSPRO Labs, utilitário freeware para uso pessoal, abri os arquivos do log de eventos do sistema periciado e acrescentei a visualização da coluna “Record No” que corresponde ao campo EventRecordID. Classifiquei então esta coluna e lendo os registros organizados por sequencia de gravação pude perceber que o equipamento, após a sua apreensão, teve as configurações de data/hora alteradas para o instante de interesse, de forma que a teoria aventada coubesse na timeline do caso. Ficou claro que houve manipulação do equipamento antes de ser periciado de forma que pudesse incriminar um indivíduo inocente.

Nas imagens a seguir podemos ver as telas do snap-in do Windows e do Event Log Explorer mostrando um mesmo registro do evento.

Até o próximo.