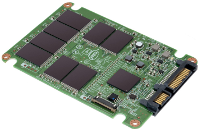

Partindo do princípio que “após a apreensão de provas digitais, as medidas adotadas não devem alterar essa prova.” e que as técnicas de coleta e preservação devem garantir a integridade destas, os dispositivos SSD (Solid-State Drive) tornaram-se um desafio à computação forense.

Partindo do princípio que “após a apreensão de provas digitais, as medidas adotadas não devem alterar essa prova.” e que as técnicas de coleta e preservação devem garantir a integridade destas, os dispositivos SSD (Solid-State Drive) tornaram-se um desafio à computação forense.

As práticas atuais de análise de dispositivos de armazenamento de dados baseiam-se principalmente em discos rígidos magnéticos (HDs), o meio de armazenamento de dados mais comum nos últimos vinte anos.

Presumia-se que, ao anexar um dispositivo de armazenamento a um bloqueador de escrita para realização de uma imagem pericial, estaríamos protegendo os dados ali presentes de qualquer alteração. Isso é verdadeiro no caso dos HDs, sim, mas não com os SSDs.

Em geral os dispositivos SSD são considerados apenas como mídias de armazenamento de alta performance, perfeitamente compatíveis na substituição de discos rígidos convencionais.

Os dispositivos SSD utilizam dois tipos de tecnologia:

- MLC (Multi Level Cell) – Uma única célula pode armazenar dois bits. São de custo mais baixo e mais compactos, porém possuem baixo desempenho comparadas com a SLC e vida útil de 10.000 ciclos de escrita por célula.

- SLC (Single Level Cell) – Uma única célula pode armazenar apenas um bit. São de custo mais alto porém são mais rápidas e possuem vida útil de 100.000 ciclos de escrita.

São construídos, em sua maioria, com memórias flash tipo NAND, que possui tempos muito pequenos de leitura e gravação.

Internamente os SSDs são divididos em páginas com capacidade de armazenar 2KiB ou mais. São equivalentes aos clusters (menor unidade de endereçamento formada por setores de 512 bytes) dos HDs com sistemas de arquivos FAT/NTFS. Um conjunto de páginas formam um bloco.

A gravação de um dado em uma página vazia é realizada em apenas um ciclo e em páginas anteriormente ocupadas, cujo conteúdo tenha sido excluído, será realizado em dois ciclos: No primeiro o conteúdo da página é apagado e no segundo o novo conteúdo é escrito, diferente do discos rígidos magnéticos que gravam dados em uma única operação, independente do estado do cluster.

Esta característica faz com que o processo de gravação em áreas antes ocupadas sofra uma degradação de performance, já que são gastos dois ciclos ao invés de um. Para otimizar o tempo gasto foi criado um recurso denominado “pre-clearing” que permite à controladora do dispositivo, apagar o conteúdo das páginas, cujo conteúdo tenha sido excluído previamente pelo sistema operacional. Isso mesmo, o “pre-clearing” apaga as páginas excluídas sem necessidade de intervenção do sistema operacional do host, bastando para isso que o dispositivo esteja em funcionamento, de forma que no ato da escrita não seja necessário apagar o conteúdo pré-existente, fazendo-o em um único ciclo, tornando assim o desempenho da unidade muito melhor.

Logo, quando realizamos a duplicação de um dispositivo SSD, mesmo que sua conexão seja realizada através de um bloqueador de escrita, sua controladora identificará páginas excluídas pelo s.o., apagando definitivamente o seu conteúdo.

Na prática o pre-clearing nos traz para a computação forense um grande desafio, visto que o conteúdo do space slack (espaço anteriormente alocado que teve seu conteúdo apagado) que podia ser recuperado nos discos rígidos, são permanentemente excluídos nos SSDs assim que o dispositivo é ligado.

Ainda não tenho conhecimento de documentação mais aprofundada sobre o tema, mas parece que atinge especialmente dispositivos que tenham instalados o sistema de arquivos NTFS, não ocorrendo em matrizes RAID nem em dispositivos que tenham o conteúdo inteiramente criptografado com TrueCrypt por exemplo.

Como consequência, teremos impactos nas práticas da computação forense que exigirão procedimentos diferenciados na perícia com dispositivos SSD. Podemos dizer que alguns destes impactos trarão prejuízos importantes, relacionados a seguir:

- Uma formatação rápida em um dispositivo SSD fará com que se perca todo o seu conteúdo;

- O conteúdo de áreas não alocadas serão rapidamente perdidas;

- O valor do hash de uma imagem realizada com bloqueador de escrita divergirá do valor do hash de imagens subsequentes realizadas em iguais condições, até que o pre-clearing tenha eliminado todas as células com conteúdo excluído;

- A primeira imagem realizada será sempre a mais completa, podendo ainda, a depender das condições envolvidas, encontrar página com conteúdo excluído.

Apesar dos dispositivos SSD estarem no mercado desde 2008, até o momento o nosso laboratório se defrontou com apenas três casos envolvendo tais equipamentos. As análises foram conduzidas na imagem realizada e nos três casos o objetivo era identificar ações recentes do usuário sobre determinados arquivos presentes na mídia, não acarretando prejuízos com possíveis áreas contendo páginas excluídas.

Olá amigo, excelente post, parabéns pelo conteúdo desse blog, agora que tive a oportunidade de ler algumas coisas, muito bom conteúdo, continue assim, compartilhando conhecimento e ajudando pessoas.

Apesar de ter postado em 2013, ainda não vi, e também não se se tem, se sim, me indique se possível, algum post que trata essa questão hoje, 2017, se houve alguma mudança, ou se existe alguma pratica para efetuar essa coleta de SSD com segurança, sem altera-la.

forte abraço..

Olá Deuzenildo

Estou providenciando o artigo. Em breve, quando o trabalho permitir :-), publicarei.

Abraços,

Gostaria de saber se o mais indicado ´e armazenar imagens em SSD ou HD convencional, na coleta das evidências de um SSD