Para finalizar a nossa série de posts sobre rastreamento de e-mails vamos analisar um caso real no qual, para preservar identidades, as pessoas e domínios envolvidos tiveram seus nomes trocados.

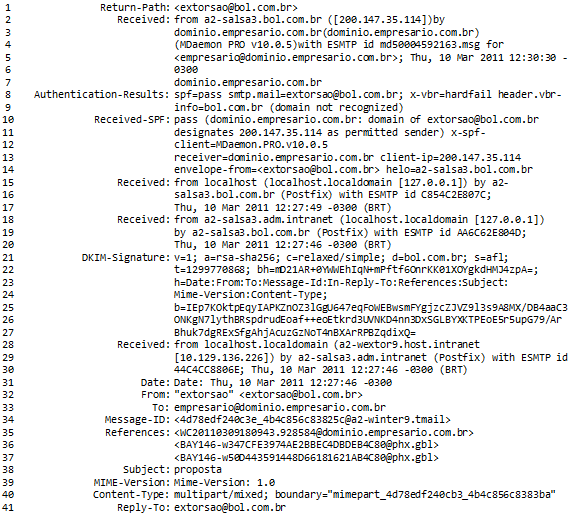

Um empresário recebe uma mensagem de correio eletrônico de um indivíduo que dizia conhecer uma pessoa que possuía segredos comerciais da empresa. Disse ainda que tinha acesso ao material e que poderia intervir caso o empresário lhe desse uma “pequena contribuição” em dinheiro. Para dar credibilidade à mensagem o indivíduo anexa cópia de um projeto sigiloso da empresa ao qual ele teve acesso. Vejamos o cabeçalho da mensagem recebida:

Figura 9: Cabeçalho completo da mensagem

Vamos nos deter inicialmente nos campos de cabeçalho situados entre as linhas 28 e 34.

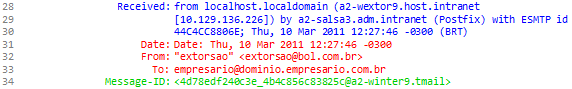

Figura 10: Linhas 28 a 34 do cabeçalho

Como podemos ver nas linhas 31, 32 e 33 do cabeçalho, no dia 10/03/11, às 12:27:46 (hora local), o empresário recebeu em seu endereço de correio eletrônico [email protected] a tentativa de extorsão originada do endereço [email protected], cujo valor do identificador “Message-ID:” presente na linha 34 é 4d78[email protected].

O domínio a2-winter9.tmail associado ao campo “Received:” visto nas linhas 28, 29 e 30, nos indica que a mensagem foi composta através do webmail do BOL, pertencente ao UOL. O domínio a2-winter9.tmail é do BOL e o campo “Received:” nos indica que o primeiro MTA é a2-salsa3.adm.intranet uma máquina interna do BOL e que recebeu a mensagem do MUA localhost.localdomain (a2-wextor9.host.intranet [10.129.136.226]) da mesma intranet. Logo a mensagem parece ser autêntica.

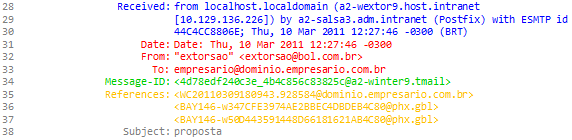

Vamos ampliar um pouco a área de análise. Vejamos o trecho contido entre as linhas 28 e 38.

Figura 11: Linhas 28 a 38 do cabeçalho

No trecho compreendido entre as linhas 35 e 37 podemos ver, através dos valores do campo “References:”, que a mensagem teve três encaminhamentos antes de chegar à caixa de mensagem do indivíduo desconhecido. O campo “References:” guarda o fio do diálogo, seja ele encaminhamentos ou respostas. Conforme podemos ver à linha 34, cujo valor é [email protected], o primeiro identificador foi gerado no domínio da própria empresa da vítima através do cliente de webmail Word Client, do MDaemon. A seguir vamos decompor o identificador e analisar as informações nele contidas.

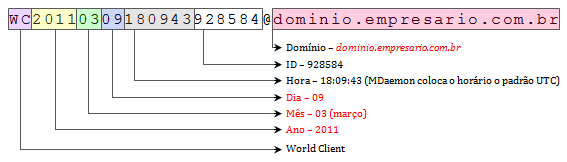

Figura 12: Decomposição do campo “Message ID:” do MDaemon

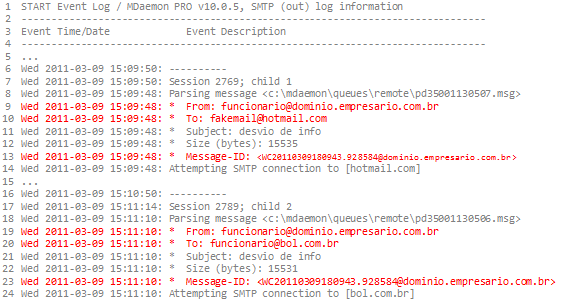

Sabendo que o domínio era o da empresa da vítima solicitamos a ela o log de SMTP do MDaemon na data de criação da mensagem. A análise deste log nos mostrou que:

Figura 13: trechos de interesse do log do “MDaemon”

Chamado, o funcionário não só confessou como também apontou a participação de um colega de trabalho que havia tido a idéia e, a partir dos anexos recebidos do primeiro, compôs o texto da mensagem enviando-o de volta para que fosse enviado ao empresário, explicando assim a existência dos três identificadores.

O trabalho com mensagens de correio eletrônico requer além do conhecimento técnico, criatividade para elaborar cenários e com isso poder avaliar as possibilidades que cada caso lhe apresentará.

Para saber mais leia as RFCs relacionadas ao tema, principalmente as de número 2184, 2231, 2646, 2049, 2076, 2821, 2822, 3023, 3798, 4408, 5147, 5335, 5536, 6532 e tantas outras.

Acompanhei este tema deste o primeiro artigo.

Parabéns Sampaio, mais uma excelente abordagem!

Grato Mauro

O tempo anda meio curto mas estou preparando materiais bem interessantes. Em breve escrevo a respeito.