A Oi alterou seu webmail, passando para o Google, dessa forma a visualização do código-fonte da mensagem e a extração do cabeçalho completo seguem os mesmos padrões do Gmail e família. Confira aqui.

Rastreamento de E-mails – Parte IV – Campos de cabeçalho

Após a composição e envio da mensagem, o cabeçalho sofre acréscimos à medida que passa pelos servidores de correio, até seu destino final. Este cabeçalho nos permite entender toda a trajetória da mensagem, desde sua origem até a entrega ao destinatário, apresentando dados que podem nos levar a determinar origem e autoria.

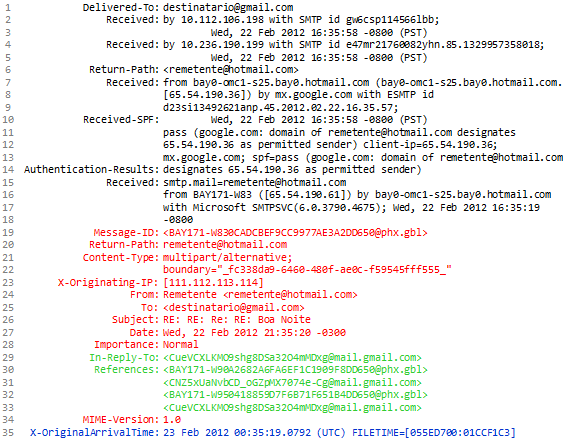

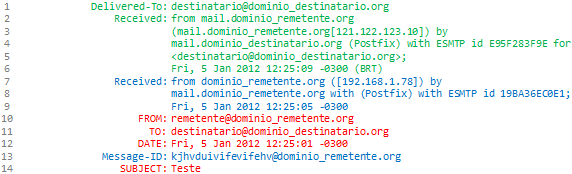

Abaixo vemos um cabeçalho completo originado a partir da comunicação entre dois usuários hipotéticos, “[email protected]” e “destinatá[email protected]” e o utilizaremos para iniciarmos a descrição dos campos mais comuns nas mensagens de correio eletrônico, o seu significado e o do seu conteúdo.

Figura 5 – Cabeçalho de uma mensagem resultante de um diálogo

O campo “From:” contém o endereço do suposto remetente, que conforme vimos anteriormente pode ser fraudado, portanto não pode ser tomado como verdade absoluta.

O campo “To:” contém o endereço do destinatário que obviamente não será fraudado, já que a mensagem tem de chegar à ele. Ainda assim deverá ser observado se não corresponder com o destinatário, pois este pode ter recebido a mensagem por cópia oculta.

“CC:” Possui a mesma função do To: servindo para envio de cópia da mensagem a um segundo destinatário.

“BCC:” Significa Bind Carbon Copy e tem função similar ao To: e ao CC: entretanto este campo não mostra seu conteúdo, servindo para que a mensagem chegue a um terceiro destinatário sem que o destinatário principal ou o secundário saibam.

“Subject:” Contém o assunto da mensagem.

“Date:” Contém a data/hora em que a mensagem é submetida ou escrita, dependendo do sistema utilizado (RFC 822: 5.1, RFC 1123: 5.2.14 ou RFC 1036: 2.1.2.).

“MIME-Version:” Indica que o conteúdo da mensagem foi formatado no padrão MIME e seu conteúdo indica qual a versão do MIME utilizada (RFC 1521).

“Importance:” Indica o grau de importância da mensagem (High, Normal e Low). É preenchido na composição e não interfere na velocidade com que a mensagem é transmitida.

“Content-Type:” Indica o formato do conteúdo (RFC 1049).

“Return-Path:” Utilizado na entrega final como o atributo do envelope MAIL FROM.

No próximo post falaremos sobre campos úteis para determinação de autoria.

Até lá.

Rastreamento de E-mails – Parte III – Composição e envio

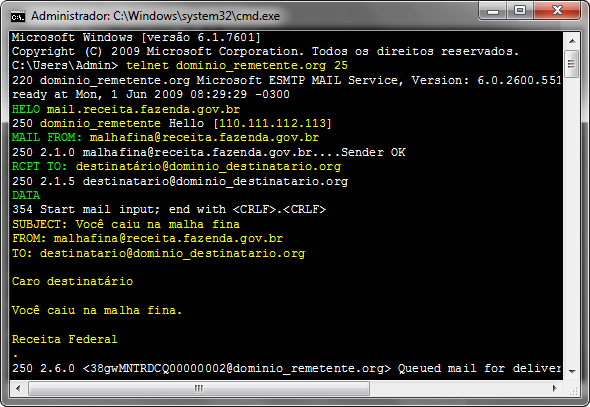

No ato da composição de uma mensagem são gerados os dados que irão ser utilizados na comunicação com o servidor de correio eletrônico e formar o início do cabeçalho da mensagem. Neste momento são criados os campos ”FROM:”, ”TO:”, ”DATE:”, ”SUBJECT:” e “DATA”, conforme vimos no post anterior. Estes campos serão preenchidos no cliente e serão utilizados ao submetê-los ao servidor de correio do remetente (MTA/MSA). Esta transação funciona como um diálogo entre o cliente e o servidor baseado no protocolo SMTP (Simple Mail Transfer Protocol). Este “diálogo” pode ser mais facilmente compreendido quando analisamos essa comunicação através de TELNET, na porta 25 (porta padrão SMTP). No exemplo abaixo vemos a comunicação entre um cliente e um servidor de correio baseado no seguinte cenário:

Um host denominado “origem” estabelece a comunicação por TELNET com um servidor de correio denominado “dominio_remetente.org” (Microsoft ESMTP MAIL Service, Version: 6.0.2600.5512), tentando se passar pelo servidor “mail.receita.fazenda.gov.br”. A comunicação se estabelece conforme a figura abaixo:

Figura 3 – Estabelecendo comunicação por TELNET (Open Relay)

Após estabelecer a conexão, repassa informações que irão fazer parte da mensagem e do cabeçalho.

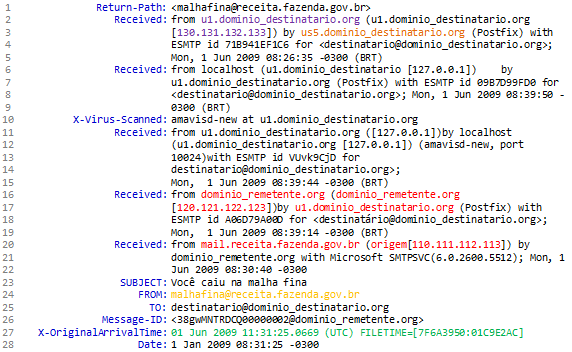

Figura 4 – Cabeçalho recebido por destinatario@dominio_destinatario.org

Como vimos antes, um host de nome “remetente” estabelece uma comunicação via TELNET com um servidor de correio com relay aberto denominado “dominio_remetente.org” (linha 3 da figura 3). O host ”remetente” identifica-se como um MSA de nome ”mail.receita.fazenda.gov.br” através do comando HELO ou EHLO (linha 6 da figura 3). Observe na linha 7 da figura 3 que “dominio_remetente.org” o identifica corretamente, o que também pode ser visto na linha 20 da figura 4 acima mas como está permitindo relay, retransmite a mensagem assim mesmo. A mensagem foi fraudada e o servidor de correio “dominio_remetente.org” apesar de reconhecer a diferença deixa a mensagem prosseguir, sendo que o primeiro campo “Received:” possui conteúdo não confiável, mas mostra a inconsistência na informação.

A composição do cabeçalho completo pode variar, agregando mais ou menos informação, entretanto se você percebe haver inconsistência em um campo “Received:”, descarte-o e passe para o campo imediatamente acima. Os servidores seguintes estarão mais distantes do fraudador, praticamente impossibilitando que o mesmo interfira ou altere as linhas seguintes do cabeçalho.

O cabeçalho é formado à partir das linhas da base e cada MTA que repassa a mensagem coloca linhas acima do conteúdo recebido. Alguns campos de cabeçalho situados na base podem receber incrementos de informação, mas isso será discutido na caracterização dos campos. Até o próximo post.

Procedimentos para a Computação Forense – Parte IV

Dando continuidade aos posts sobre procedimentos em análise forense computacional, temos como tema a realização de imagens e a análise forense.

Dando continuidade aos posts sobre procedimentos em análise forense computacional, temos como tema a realização de imagens e a análise forense.

A criação de imagens e cópias forenses requer hardware, software e conhecimentos especiais. As ferramentas devem ser validadas para tal utilização e o responsável por sua execução deve estar treinado e apto a fazê-la. O SWGDE recomenda que se observem os seguintes documentos antes de realizar tais tarefas:

- SWGDE/SWGIT Guidelines & Recommendations for Training in Digital & Multimedia Evidence

- SWGDE Data Integrity within Computer Forensics

- SWGDE Recommended Guideline for Validation Testing

- SWGDE Data Integrity within Computer Forensics

Tais recomendações podem ser encontradas na biblioteca de documentos do SWGDE (https://www.swgde.org/documents/published/) juntamente com outros documentos relacionados ao tema.

Quando da realização de uma imagem/cópia forense verifique a integridade do material enviado para exame, descrevendo-o e documentando qualquer dano que eventualmente seja identificado, principalmente se este prejudicar a realização da perícia. Se necessário junte fotos à documentação. Divergências na requisição/solicitação também devem ser registradas.

O software e o hardware utilizado deve ter a capacidade de efetuar bloqueio de escrita sobre a evidência protegendo-a de alterações durante o processo de criação da imagem/cópia, que deverá ser realizado bit a bit, ou seja, setor a setor todos os bits existentes na mídia deverão ser copiados. No caso específico das cópias forenses, onde o conteúdo de uma mídia é copiado para outra, um cuidado adicional deverá ser tomado. A mídia de destino, aquela onde serão copiados os dados de prova, deverá ser previamente esterilizada através de ferramenta de wipe.

A instituição deverá desenvolver um procedimento adequado para a guarda das evidências, visto que a Lei 11.690/2008, que deu nova redação ao Art. 159, § 6º do Código de Processo Penal, determina:

Os exames serão realizados após a análise do instrumento legal que requisita a perícia. Assim poderemos determinar a metodologia e a estratégia a ser aplicada ao caso. No decorrer das análises o perito deverá documentar todas as etapas realizadas de modo que, em caso de necessidade, outro perito possa realizar o exame de forma independente e chegar aos mesmos resultados. O software utilizado também deverá ser validado.

Rastreamento de E-mails – Parte II – Componentes da mensagem

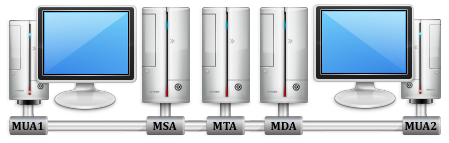

Para que uma mensagem de correio eletrônico possa ser composta, enviada e recebida é necessária a existência de quatro componentes:

- MUA (Mail User Agent) – Software cliente de correio eletrônico do remetente e do destinatário da mensagem como o Outlook, ou o Thunderbird, ou ainda um webmail;

- MTA (Mail Transfer Agent) – Servidores por onde passam a mensagem antes de chegar ao último servidor da cadeia, que entregará a mensagem ao destinatário;

- MSA (Mail Submission Agent) – É um servidor MTA, só que está na extremidade inicial que submete a mensagem;

- MDA (Mail Delivery Agent) – É um servidor como os MTAs, só que estão na extremidade final do fluxo da mensagem e são os responsáveis pela entrega desta para o remetente.

O MUA do remetente compõe a mensagem e envia para o primeiro MTA também denominado de MSA, por ser o primeiro servidor. O MTA adiciona informações ao cabeçalho da mensagem (header) e a encaminha para o MTA seguinte e finalmente ao MTA que fará a entrega, o MDA.

Figura 1 – Componentes do serviço de correio eletrônico

O código a seguir exemplifica a composição/envio, tráfego e recebimento de uma mensagem na forma mais simplificada, apenas para ilustrar a forma como o cabeçalho é composto. Uma estação remetente compõe a mensagem e envia ao servidor de correio do remetente, que por sua vez envia para o servidor de correio do destinatário que entrega a mensagem ao destinatário.

Figura 2 – Cabeçalho simplificado da mensagem

As linhas em vermelho (campos FROM:, TO:, DATE: e SUBJECT:) foram inseridos pelo software cliente do remetente. O servidor de correio do remetente ao receber a mensagem acrescenta as linhas em azul (campos Received: e Message-ID:) e o envia ao servidor de correio do destinatário que por sua vez acrescenta as linhas em verde (campos Received: e Delivered-To:) e entrega a mensagem ao destinatário final.

A sintaxe dos campos de cabeçalho é constituída pelo nome do campo, seguido de dois pontos.

Mas um cabeçalho real é bem mais complexo e extenso, podendo apresentar outros campos e uma quantidade de entradas bem maior, conforme veremos nos próximos posts.