Como já falamos sobre bloqueio de escrita na duplicação pericial, abordaremos a realização de imagens de dispositivos de prova.

Atualmente contamos com uma quantidade cada vez maior de opções para a realização de imagem pericial ou (imagem forense). Essas opções começam com o dd, que é um programa presente no Unix e no Linux, que copia arquivos ou dispositivos de armazenamento de dados completos, convertendo-os para o formato RAW. O nome dd originou-se de “data/disk duplication” e é a ferramenta de duplicação padrão das distribuições Linux para uso forense, como a brasileira FDTK, Helix da e-fense, Caine, Deft, FCCU, BackTrack, entre tantas outras. O dd também pode ser utiilizado no Windows com o Cygwin.

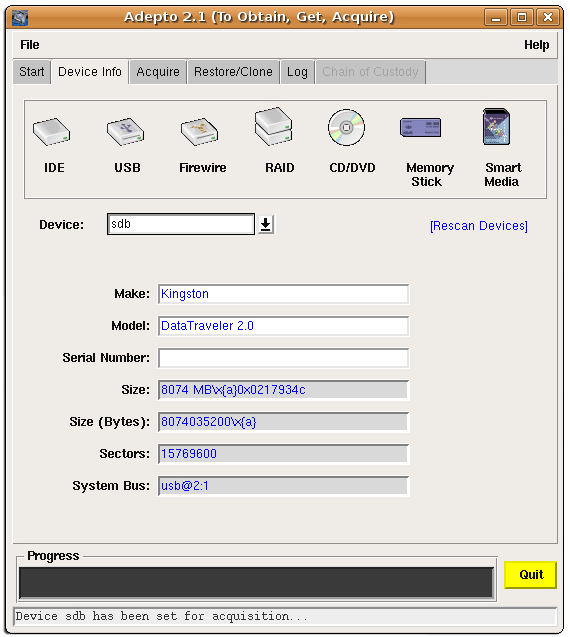

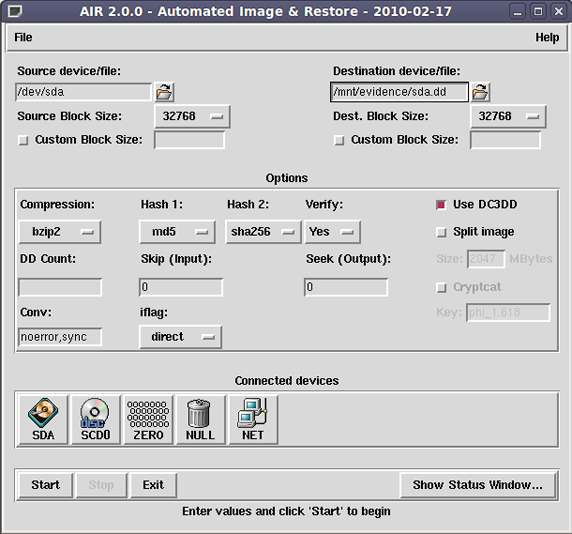

Existem algumas interfaces gráficas para o dd de forma a facilitar a tarefa de produzir imagens forenses, como o Adepto do Helix, AIR, DD-Gui, Gdiskdump, entre outras.

Figura 1: Adepto 2.1

Figura 2: Air 2.0

A Guidance Software quando lançou o Encase, criou um disco de boot baseado em MS-DOS com uma ferramenta para realização de imagens. O próprio Encase realiza imagens, preferencialmente conectadas através de um bloqueador de escritas. Mais recentemente lançou o Linen que é um disco de boot Linux com o utilitário para a realização de imagem de mídias.

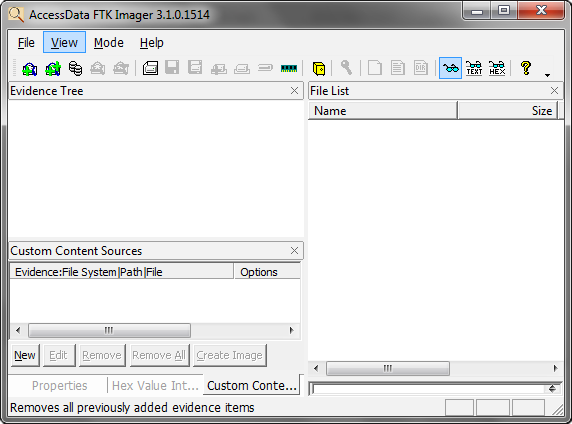

A AccessData disponibiliza gratuitamente o FTK Imager, atualmente na versão 3.1.0, que produz imagens forenses nos formatos E01, Raw(dd), Smart e AFF.

Figura 3: FTK Imager 3.0

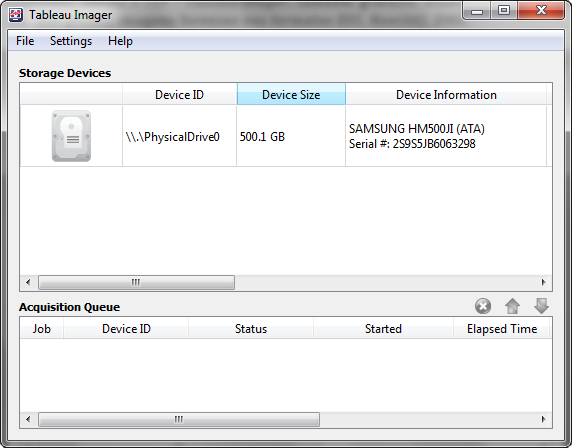

Recentemente a Tableau, fabricante de bloqueadores de escrita bastantes conhecidos, lançou o TIM – Tableau Imager, também gratuito, atualmente na versão 1.11, que produz imagens forenses nos formatos E01, Raw(dd), DMG.

Figura 4: Tableau Imager 1.11

Existem outros como o Digital Investigation Manager – Acquisition Module da italiana DFLabs, o Safeback da New Technologies Inc., etc.

Figura 5: DIM AM

Para conhecer os formatos de arquivos de imagens forenses vale a pena visitar a página da Forensicwiki.org.

Em breve publicarei um post onde analisaremos algumas destas ferramentas e sua performance.

Colocar os arquivos encontrados dentro de um arquivo .tar, com o caminho absoluto de cada arquivo, e gerar o hash SHA1 e MD5 desse .tar, seria uma prova aceita em juízo?

Olá Zé Maria

Colocar apenas arquivos é o que chamamos de cópia lógica, ou seja, somente os dados dos arquivos são copiados. A ferramentas que citei fazem cópias bit-a-bit, que na verdade são setor-a-setor e copiam inclusive espaços não alocados, espaços que podem ou não ter conteúdo, mas que não são “enxergados” pelos gerenciadores de arquivos, mas podem ser analisados com as ferramentas periciais. Um exemplo de cópia lógica é quando periciamos armazenamento em nuvem, pois não é plausível ter acesso aos discos onde estão armazenados e ainda assim seria muito complexa a realização das cópias a distância, dessa forma copiamos apenas o conteúdo lógico com o respectivo hash. Tudo depende muito do contexto do caso para se definir o que e como será realizada a aquisição e análise dos dados.

Abraços,

No começo tive problemas com o FTK mais isso já foi superado

Existe alguma ferramenta forense para ser utilizada por quem não é da área, mais fácil que o ftk imager, para aquisição em campo? Na verdade algo como o ftk imager mas com drag and drop. Pergunto pois depois de achar o arquivo, os usuários tem dificuldade de navegar até o mesmo pra adicionar ao .ad1. Se forem muitos arquivos em pastas diversas, o pessoal acha complicado. O ideal fosse arrastar para dentro do ftk e ele já mapear de onde vem, como adicionar um arquivo a um arquivo .zip

Olá Zé Maria

Desconheço. Eu considero o FTK Imager uma ferramenta bastante simples, até porque utilizo-a para realizar imagens que é o seu propósito. A adição de diversas imagens para visualização de conteúdo pode ser feita nele sim, mas utilizo o IPED da Polícia Federal, o FTK, o EnCase e o AXIOM para visualização e análise.

Abraços